Önceki yazılarımda NSX Edge ‘i incelemiştim. Bu yazımda NSX ESG üzerinde NAT(SNAT-DNAT)Rule nasıl yazılmasını inceleceğim. Tenant arayüzünden ESG’i yönetebilmek için öncelikli olarak Advanced Edge‘e çevrilmiş olmalıdır.

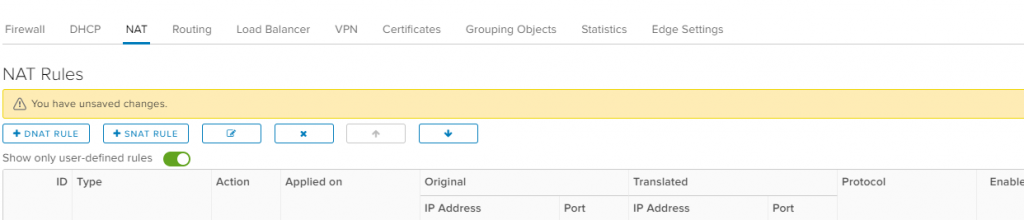

vCloud Director tenant arayüzüne giriş yapıldıkdan sonra Network sekmesi altındaki Edges menüsünde Edge Gateway üzerindeyken Configure Services ‘e tıklanır.

Öncelikli olarak Sanal Veri Merkezi(VDC) içerisindeki Sanal Sunucularımızın dış dünyaya çıkarken kullanacağı Cloud Provider tarafından sağlanan Reel IP üzerinden İnternete erişmeleri sağlayalım. Bu kuralın çalışması için öncelikli olarak Reel IP’ye Firewall‘dan internete erişim izni verilmelidir.

NAT menüsünde + SNAT Rule’a tıklanır.

Açılan menüde Applied On ile Reel IP’nin verildiği Network seçilir. Original Source/range ile SVM içerisinde sanal sunucular için kullanılan Private IP/IP Bloğu yazılır. Translated Source IP/Range ile Cloud Provider’dan alınan NAT yapılacak IP yazılıp Kurala açıklama yazılıp Keep kayıt edilir. Son olarak Save Changes deyip kural aktif edilir.

İkinci örnekte SVM içerisinde yer alan bir sanal sunucuya RDP yapılabilmesi için bir Reel IP yi NAT yapalım. Bu kuralın çalışabilmesi için DNAT yapılan Reel IP’ye Firewall izin verilmesi zorunludur.

Dışarıdan içeriye doğru NAT tanımı yapacağımız için + DNAT Rule diyoruz.

Açılan menüde Applied On‘a Reel IP nin bulunduğu VLAN seçilir. Original IP/Range ‘e Reel IP yazılır. RDP yapılacağı için 3389 portu Original Port‘a yazılır. SVM üzerinde erişilmesi istenen sanal sunucunun private IP si Translate IP/Range ‘e yazılıp Translated Port olarak 3389 yazılıp. kurala açıklama girilir. Keep ile kayıt edip Save changes ile yapılan değişikler kayıt edilir.

Firewall ile ilgili yazıma buradan ulaşabilirsiniz.

Bu yazı yorumlara kapalı.